- 博客(124)

- 资源 (30)

- 收藏

- 关注

转载 【自学】恶意代码分析

恶意代码分析绿盟-李东宏老师恶意样本分析手册《理论篇》《API函数篇》常用方法篇《特殊方法篇》《通讯篇》《溯源篇》《文件封装篇》《工具篇》《上》《下》《反调试篇》《上》《下》《虚拟机检测篇》《上》《下》逆向心法修炼《FLARE-ONCHALLENGE4TH》[《FLARE-ON 5TH WRITEUP》](http://blog.nsfocus.net/flare-on-5th-writeup/)绿盟-李东宏老师恶意样本分析手册《理论篇》《API函数篇》常用方法篇《特殊方法篇》《通讯篇》《溯

2021-06-21 16:24:49

795

795

原创 CLSID

CLSID微软百度CLSID微软CLSID是标识COM类对象的全局唯一标识符。如果服务器或容器允许链接到其嵌入对象,则需要为每个支持的对象类注册一个CLSID。百度class identifier(类标识符)也称为CLASSID或CLSID,是与某一个类对象相联系的唯一标记(UUID)。一个准备创建多个对象的类对象应将其CLSID注册到系统注册数据库的任务表中,以使客户能够定位并装载与该对象有关的可执行代码。CLSID...

2021-06-21 11:05:10

606

606

原创 PowerShell混淆相关

????????????相关技术文章2016.05.26-[利用机器学习检测恶意PowerShell](https://bbs.pediy.com/thread-230002.htm)2018.11.09-[FireEye - 基于机器学习的模糊命令行检测](https://www.fireeye.com/blog/threat-research/2018/11/obfuscated-command-line-detection-using-machine-learning.html)2018.11.28-

2021-06-18 12:35:53

273

273

转载 突破Windows的防御:mLNK Builder

来自Check Point Research 通过将有效载荷转换为 LNK 快捷方式,使有效载荷可以绕过安全解决方案,如Windows Defender、 Windows 10 Smart Screen和UAC。“ LNK”或“ LiNK”文件是 Windows 操作系统用于指向文件的快捷方式,最常用于 Desktop 目录。 可以利用 LNK 文件来运行 PowerShell,而且由于显示的...

2021-06-18 10:21:09

133

133

原创 【调试环境】内核调试、双机调试 | Win10 + VMWare15.5↑ + Win7x32 + VirtualKD-Redux

内核调试环境VMWare虚拟机(Win7)WindbgVirtualKD-Redux环境VMWare虚拟机(Win7)WindbgVirtualKD-Redux串行端口

2021-06-17 20:29:55

554

554

原创 【调试环境】Automation服务器不能创建对象 | EvilNum的JavaScript

Win7 + IE8调试的HTML代码错误IE设置????????????注册表????????????成功????????????允许阻止的内容安全警告-是允许ActiveX交互F12进行调试停止运行脚本脚本窗口调试状态调试的HTML代码<!DOCTYPE html><html><head><meta charset="utf-8"><title>建瓯最坏JavaScript脚本调试</title></head&g

2021-06-17 15:42:45

627

627

1

1

原创 疑似APT组织响尾蛇的JavaScript脚本调试分析

APT组织响尾蛇JavaScript脚本调试分析样本描述样本分析投递手法HTA - JS代码JavaScript调试方式样本描述响尾蛇投递与巴基斯坦外交政策有关的LNK文件。LNK文件不携带主要的恶意代码,而是作为一段简短的下载器代码执行。使用命令中的“mshta.exe”执行从远程服务器下载HTA文件。下载的HTA文件是一个使用JavaScript写的经过自定义Base64编码混淆处理的下载器,带有检测环境(反病毒程序安装情况)并回传的功能。样本分析投递手法初始文件是一个伪装为PDF文档的快

2021-06-15 19:07:50

92035

92035

8

8

原创 CTF - Base64换表

Base64换表原题复制保存为16进制即可得文件IDA显示题目解读提示:base64程序逆向特点Base64算法特征Base64表格位移等号补位结论Base64变体之 - 换表Base64变体解法在线编码转化Python脚本原题复制保存为16进制即可得文件7F 45 4C 46 02 01 01 00 00 00 00 00 00 00 00 00 03 00 3E 00 01 00 00 00 10 06 00 00 00 00 00 00 40 00 00 00 00 00 00 00 28 11

2021-06-07 15:20:42

4512

4512

1

1

原创 Linux逆向 - Mirai-上

MiraiMirai变种资料源码Mirai源码[《xd0ol1 - Mirai 源码分析》](https://paper.seebug.org/142/)[《绿盟 - MIRAI源码分析报告》](http://blog.nsfocus.net/mirai-source-analysis-report/)分析报告分析查壳脱壳分析int 80HKiller模块has_exe_accessMirai虽然Mirai很老了,但是类似学Windows病毒分析拿熊猫烧香练手一样,Linux病毒不逆个Mirai感觉不太

2021-06-04 20:21:56

992

992

原创 APT污水 - 使用多阶段高度混淆的PowerShell在内存中运行

通过恶意宏开启多阶段高隐藏攻击链拥有历史传承的社工手法????宏入口UserForm2.Gladiator_CRKUserForm1注册表PowerShell拥有历史传承的社工手法????文档打开后会通过模糊图片和文字欺骗受害者启用宏。宏代码运行后会弹出虚假的提示,表示“由于版本不兼容所以无法查看文档。”等:污水这个显示效果和文字内容已经使用很久了:宏入口从宏代码的入口就可以发现这个攻击链有一些特殊,并不是所有代码都放在默认的位置一次性执行。先从入口的“Document_Open()”函数执

2021-05-31 20:17:15

4155

4155

原创 图片隐写术 - 透明部落通过BMP的RGB通道隐藏PE数据

透明部落通过BMP的RGB通道隐藏PE数据报告和样本[《Transparent Tribe APT expands its Windows malware arsenal》](https://blog.talosintelligence.com/2021/05/transparent-tribe-infra-and-targeting.html)[《ObliqueRAT returns with new campaign using hijacked websites》](https://blog.talo

2021-05-21 19:52:54

1016

1016

原创 DarkSide勒索病毒分析

DarkSide前情渗透逻辑——信息收集勒索软件分析流程针对需求快速下断点在IDA中还原代码前情因为我主要是做APT分析,一般情况是不分析勒索的,而且普通的勒索分析了没太大意义,但是就是这次的美国被动进入紧急状态????好家伙,短时间多个国内安全厂商出动,一顿分析发布,被迫内卷,不卷就像报数没到一样既然被迫分析了,那多少还是有点意义的,就从另一个角度思考一下怎么梳理面对陌生类型的逻辑渗透逻辑——信息收集这次分析算是时间紧任务重,这时候埋头深究技术是肯定不行的其实我以前在15PB培训的时候分析

2021-05-12 18:12:41

1233

1233

5

5

原创 【持续更新】HW常见载荷 - 可执行文件类型(Cobalt Strike为主)

可执行文件????????????Cobalt Strike Beacon64位GO语言版本的Cobalt Strike Beacon64位GO语言版本的例子:imphash:4035D2883E01D64F3E7A9DCCB1D63AF5修改断点:4AD73D,设置下一行(或者通过标志位改跳转,但是64位的只能用X64dbg不太熟):ShellCode入口点:4AD555,暂停后查看寄存器值,进入该值的内存块,找IP或者域名(在User-Agent下面):...

2021-04-16 13:58:46

342

342

1

1

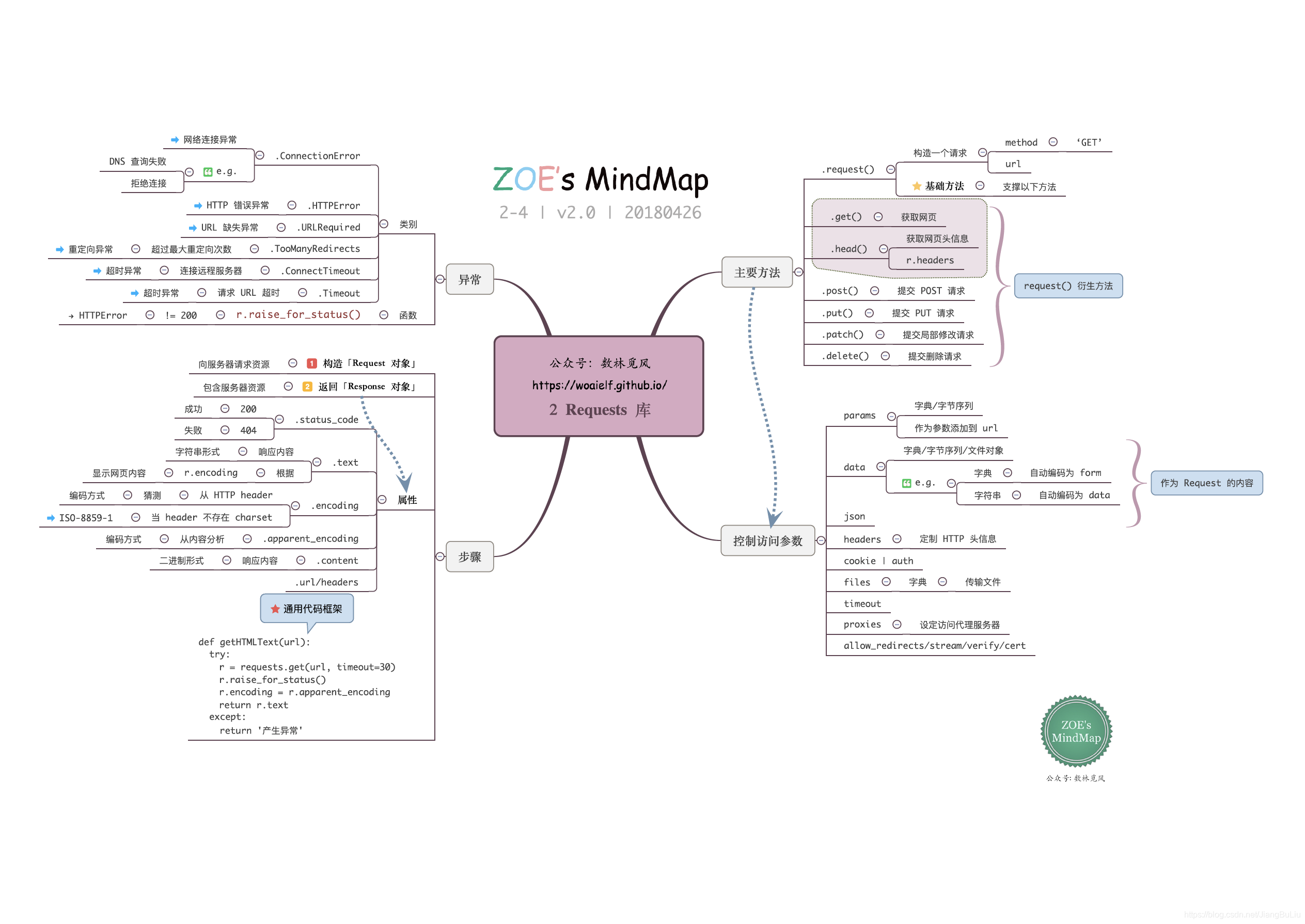

原创 【自用】Python相关资料

????????????扫盲数林觅风爬虫基础知识RequestsBeautifulSoup &

2021-04-15 09:58:03

115

115

原创 调试分析的一些记录

调试分析的一些记录调试脚本去混淆PowerShell调试脚本去混淆PowerShell《光通天下 - 针对越南APT攻击样本深度分析》的“TKCT quy I nam 2019.doc.lnk”:去掉“iex”这几个字符,powerhell运行指令格式:文件名(原) >> New.txt(新)如果报错PowerShell因为在此系统中禁止执行脚本,解决方法:set-ExecutionPolicy RemoteSigned...

2021-03-30 18:05:39

348

348

转载 网络安全大事件(自用)

@TOC2020SolarWinds遭到供应链攻击安装Sunburst后门2020年12月13日,美国网络安全公司FireEye发布分析报告称[1],SolarWinds 旗下的Orion基础设施管理平台的发布环境遭到黑客组织入侵,黑客对文件SolarWinds.Orion.Core.BusinessLayer.dll的源码进行篡改添加了后门代码,该文件具有合法数字签名会伴随软件更新下发。后门代码伪装成Orion OIP协议的流量进行通信,将其恶意行为融合到SolarWinds合法行为中。FireE

2021-03-21 17:14:07

1136

1136

转载 网络安全的不同角度

从点到面,从面到体FreeBuf咨询[快HVV了,聊聊攻防演练中安全产品的安全性 | FreeBuf甲方群](https://www.freebuf.com/articles/neopoints/266464.html)FreeBuf咨询快HVV了,聊聊攻防演练中安全产品的安全性 | FreeBuf甲方群安全厂商的研发能力总体不如软件公司,而且很多产品还有实习生参与,现阶段不能奢望安全设备自身的安全性有多强,和互联网公司比又没有留人的竞争力 一些老产品甚至都没人在维护了。其实所有的问题都围绕着

2021-03-21 16:19:59

795

795

转载 文件头对应的十六进制数据

文件头从Ultra-edit-32中提取出来的JPEG (jpg),文件头:FFD8FF PNG (png),文件头:89504E47 GIF (gif),文件头:47494638 TIFF (tif),文件头:49492A00 Windows Bitmap (bmp),文件头:424D CAD (dwg),文件头:41433130 Adobe Photoshop (psd),文件头:38425053 Rich Text Format (rtf),文件头:7B5C727466 XML (

2021-03-19 16:26:50

1016

1016

原创 2021.05.25 XCTF入门RE | CTF - RE

样本编译方式CPython南邮Py.pycCPython支持所有Python版本的Pyc反编译工具(在线)或者下载pyc的反编译工具uncompyle6南邮Py.pyc反编译后的源码为:import base64def encode(message): s = '' for i in message: x = ord(i) ^ 32 x = x + 16 s += chr(x) return base64.b64en

2021-03-19 14:33:15

1909

1909

原创 【认证证书】计算机应急响应 - 中国信息安全测评中心CISP-IRE | 公安部第三研究所CCSS-R

CISP-IRE(国家注册应急响应工程师)概念以及定义知识体系应急响应思维导图[作者“一灯老和尚 mrknow001”](https://github.com/mrknow001/Mind_Map/blob/main/%E5%BA%94%E6%80%A5%E5%93%8D%E5%BA%94/%E5%BA%94%E6%80%A5%E5%93%8D%E5%BA%94%E6%80%BB%E7%BB%93%E6%80%9D%E7%BB%B4%E5%AF%BC%E5%9B%BE.png)概念以及定义CISP-IR

2021-03-18 19:17:45

3669

3669

1

1

原创 【草稿待完成】从StrongPity一联网组件到APT的溯源与追踪-下-APT追踪和情报系统

草稿草稿NIST网络安全框架自适应威胁情报管理平台(TIMP)NIST网络安全框架NIST网络安全框架分为3个部分,分别是:风险管理过程、集成风险管理项目和外部参与;以及4个层次,这4层反映组织的安全成熟度水平,分别是:局部、风险指引、可重复和自适应。自适应自适应是网络安全框架中最高的级别,在风险管理过程中更有预测性,而非是传统的响应式。笔者个人认为如果需要支撑上文中“预测性”的可能,是需要大量的数据判断,进行一些可推测可预见的判断。这又引申出了另一个网络安全框架的概念——“连续监控”。威胁情报

2021-03-16 19:46:14

159

159

原创 ATT&CK - T1546.003 | 事件触发的执行.WMI事件订阅

事件触发的执行:WMI事件订阅目的出现场景ATT&CK - T1546.003检查方式目的建立持久性出现场景比如一些病毒的启动方式、包括但不限于勒索,功能类似计划任务ATT&CK - T1546.003攻击者可以通过执行管理规范(WMI)事件订阅触发的恶意内容来建立持久性并提升特权。使用WMI的功能来订阅事件并在事件发生时执行任意代码检查方式Sysinals、Autoruns等工具来检测可能尝试持久性的WMI更改;监视可用于注册WMI持久性的进程和命令行参数,例如Regi

2021-03-16 14:31:47

378

378

原创 【持续更新】威胁情报 | 情报分析(主要是APT)信息源

公众号或官网:启明星辰微步天际友盟概念性科普:《天际友盟威胁情报小讲堂(19):洋葱式信息安全观察:情报系统中的情报生命周期》

2021-03-01 09:53:19

1502

1502

原创 【建瓯最坏】APT的YARA规则

@TOC地区亚洲【】复现过程启动环境https://blog.csdn.net/JiangBuLiu/article/details/93853056进入路径为cd /root/vulhub/【】搭建及运行漏洞环境:docker-compose build && docker-compose up -d用时:分钟环境启动后,访问http://your-ip:8080和http://your-ip:4848即可查看web页面。其中,8080端口是网站内容,4848端

2021-02-05 21:01:19

435

435

原创 临界区,互斥量,信号量,事件,四种进程或线程同步互斥的控制方法在不同恶意软件中的应用

在不同恶意软件中的应用APT样本分析中遇到的区别前人之轮作者: JuKevin互斥量(Mutex)信号量互斥量和信号量的区别APT样本分析中遇到的区别一般木马都是通过互斥锁(CreateMutex),蔓灵花的ArtraDownloader用的是信号锁(CreateSemaphoreA),StrongPity等多组件协作完成攻击链类,用CreateEvent前人之轮作者: JuKevin互斥量(Mutex)互斥量表现互斥现象的数据结构,也被当作二元信号灯。一个互斥基本上是一个多任务敏感的二元信号,

2021-02-05 11:26:59

204

204

原创 建瓯最坏的YARA - APT | 病毒检测 | 常用模块和字段

建瓯最坏的APT规则的YARA常用字段YARA规则PE模块文件类型判断YARA规则PE模块文件类型判断Dll文件:pe.is_dll()32位:pe.is_32bit()64位:pe.is_64bit()文件大小:filesize < 100KB文件区间:(如66KB)33KB < filesize < 99KB,会报错,YARA官方文档没有搜到区间怎么写,加了括号(33KB < filesize < 99KB)也不行最后写成这样可以:(33KB <

2021-01-26 15:59:03

948

948

原创 APT写作素材 - 专业术语 | 素材——君子性非异,善假于物也

APT写作素材 - 专业术语Windows系统上的代码执行的方法BYOB: Bring Your Own BinarLotL: Living off the LandBYOL: Bring Your Own LandWindows系统上的代码执行的方法BYOB: Bring Your Own Binar把后门、工具、武器编译成exe文件,上传到目标主机上并运行。这也是最直接的执行方式。缺点是需要不断的编译和上传、要处理杀软和EDR的静态检测等等。LotL: Living off the Land可

2021-01-06 11:19:15

257

257

原创 APT攻击流程图画法参考

APT攻击流程图画法参考画图网站多组件多阶段多次网络链接画图网站我用免费的ProcessOn,图标比较多也好看多组件多阶段忽略其中出现的网络连接行为,很适合多阶段多组件(文件)的行为描述多次网络链接...

2021-01-06 10:27:20

1384

1384

转载 网络攻击与防范图谱——By科来

最近FireEye和SolarWinds供应链APT攻击引起了一系列的KPI蹭热度水文效应各种夹带私货和软广的弗兰肯斯坦公众号频频弹出甚至还有很多借着ATTCK框架和KillChain概念,做复读机还颇有自己是开山鼻祖架势的无耻之徒半吊子水平还出来秀,误导新人分享一下目前我能找到比较高清和系统化的国产化KillChain科来《网络攻击与防范图谱》一图到底,打尽网络安全攻防全链条!本图谱从攻击前准备到攻击后痕迹擦除,梳理每一阶段所涉及的攻击手段,并针对性介绍防御方法及每种方法对应的产品与服务。

2020-12-19 17:47:48

1861

1861

1

1

原创 从StrongPity一联网组件到APT的溯源与追踪-上-样本分析与YARA规则

联网样本分析与初始载荷公开情报中的StrongPity联网组件样本特征及检测规则YARA规则思路特殊字符串字符串分离赋值代码特殊函数基于PE结构寻找同源基于组件找初始载荷公开情报中的StrongPity联网组件2020年5月23日,推特用户发布了一条推文,公开一个StrongPity的样本信息:分析后发现这是一个很明显的多组件攻击链中的联网组件,且该组织的披露信息较少,产生了好奇心,于是对其进行分析和历史样本查找。样本特征及检测规则具体行为总结如下:拼接字符串,解密部分拼接的字符串;创建“

2020-12-03 11:05:36

338

338

原创 隐身9年的俄罗斯APT组织XDSpy及其XDDown攻击链分析

样本分析投递手法 - 钓鱼邮件+恶意附件压缩包通过钓鱼邮件投递针对俄罗斯,以失物认领为主题的武器化PPSX格式的附件,诱骗收件人下载打开,打开后会执行JS脚本“MicrosoftPowerPoint.js”,释放并执行PE文件。执行流程样本详细分析钓鱼邮件恶意附件PPSX由于PPSX格式的攻击载荷比较少见,此处简单介绍一下该格式与PPTX格式的区别:PPTX:普通可编辑模式。打开后呈现的页面就是可编辑的页面,要播放需要单击播放按钮才能全屏播放。PPSX:放映格式。打开后直接就是全屏放映,没法

2020-12-01 20:19:07

966

966

4

4

原创 双尾蝎后门程序

样本分析投递手法通过钓鱼邮件投递以IT从业者简历为主题的可执行文件,该文件通过长文件名+WORD图标的方式,伪装为文档诱骗收件人下载打开。执行流程样本详细分析该Delphi可执行文件运行后会通过窗体TForm1类中设置的3个按钮控件和4个计时器控件的响应事件,执行对应功能,如截图,下载文件,执行Shell代码等。执行Timer后根据执行结果,杀死以及设置/新建Timer控制逻辑,下文不再赘述:Time1释放掩饰文档首先被执行的是Time1,用来释放掩饰文档以及进入Button2控件的响应事件

2020-12-01 19:30:18

975

975

1

1

原创 网银木马TrickBot的分析调试笔记

Trickbot描述Trickbot是2016年出现的一种网银木马,它以大银行的客户为目标,窃取他们的信息。自出现以来,新的变体不断出现,每次都有新的技巧和模块更新。Trickbot是一种模块化恶意软件,包括针对其恶意活动的不同模块。主要功能包括从浏览器中窃取数据、从Microsoft Outlook窃取数据、锁定受害者的计算机、系统信息收集、网络信息收集和域凭据窃取等模块等.由于此家族出现至今已四年,公开的报告众多,此处不多描述初始载荷,以调试分析Trickbot功能载荷(本次分析的是1000511

2020-12-01 10:39:28

901

901

原创 【调试笔记】Cobalt Strike - Beacon信标快速分析

流程为:宏代码释放的dll→exe加载的.dll(常见的白加黑)→解密ShellCode2的ShellCode1→ShellCode2→下载文件到本地宏代码释放Dll1,并执行其导出函数Dll1有80+MB没法跟:宏代码执行Dll1的导出函数后,通过动态可以看到,最后会释放白加黑的exe和dll,所以基本不跟。白加黑的Dll2执行后通过VirtualAlloc申请一段内存空间,然后写入将要执行的ShellCode1。首先在VirtualAlloc下断点,bp VirtualAlloc:然后

2020-08-04 15:41:32

1601

1601

原创 IDA调试小技巧

IDA脚本MakeNameEXIDA官方链接实际运用MakeNameEXMakeNameEx(long ea, string name, long flags=SN_CHECK);ea - linear addressname - new name of address. If name == "", then delete old nameflags - combination of SN_... constants解释:MakeNameEx(函数地址,“函数名称”,函数flags);示例

2020-05-19 09:31:58

833

833

【XCTF-Mobile】新手练习区-11-你是谁.rar

2021-09-01

【XCTF-Mobile】新手练习区-12.rar

2021-09-01

【XCTF-Mobile】新手练习区-10-RememberOther.rar

2021-09-01

【XCTF-Mobile】新手练习区-09-Ph0en1x-100.rar

2021-08-31

【XCTF-Mobile】新手练习区-08-app3.rar

2021-08-30

android-studio-2020.3.1.23-windows.exe

2021-08-20

jadx-gui-1.2.0.125-2d9bcdb8-no-jre-win.exe.zip

2021-08-17

【XCTF-Mobile】新手练习区-02-easy-dex.apk

2021-08-16

【XCTF-Mobile】新手练习区-05-easyjni.apk

2021-08-05

【XCTF-Mobile】新手练习区-04-easyjava.apk

2021-08-04

【XCTF-Mobile】新手练习区-01-easy-apk.apk

2021-08-04

【XCTF-RE】新手练习区-maze

2021-08-03

【XCTF-RE】新手练习区-csaw2013reversing2.exe

2021-08-03

【XCTF-RE】新手练习区-getit

2021-08-03

【XCTF-RE】新手练习区-no-strings-attached-解压密码:十三陵陈飞宇.rar

2021-08-03

【XCTF-RE】新手练习区-logmein

2021-08-03

【XCTF-RE】新手练习区-simple-unpack

2021-08-03

【XCTF-RE】新手练习区-re1.exe

2021-08-03

【XCTF-RE】新手练习区-open-source.c

2021-08-03

【XCTF-RE】新手练习区-Hello, CTF.exe

2021-08-03

【XCTF-RE】新手练习区-insanity

2021-08-03

jdk-8u301-windows-x64-解压密码:十三陵陈飞宇.rar

2021-08-02

jdk-8u301-windows-i586.exe

2021-08-02

GetLastError.xlsx

2019-12-16

IDA.Pro.v7.2 - Part2.rar

2019-07-05

de4dot-Reactor5.0 By ddk313.rar

2019-07-05

空空如也

TA创建的收藏夹 TA关注的收藏夹

TA关注的人

RSS订阅

RSS订阅